Tato webová stránka používá soubory cookie, abychom vám mohli poskytovat co nejlepší uživatelský zážitek. Informace o cookies jsou uloženy ve vašem prohlížeči a plní funkce, jako je rozpoznání, když se vrátíte na náš web, a pomoc našemu týmu pochopit, které části webu jsou pro vás nejzajímavější a nejužitečnější.

Reference

Více než 30 IDM realizací v České republice i zahraničí

Rozvoj IdM 2012

ČEZ

Pokračování rozvojových prací umožnilo v aplikaci IdM nové administrátorské možnosti a bezpečnostní funkcionality.

Cíl projektu

Cílem pokračování rozvojových prací bylo vyvinout nové administrátorské a uživatelské funkce, které usnadní používání aplikace IdM a umožní její plné nasazení do celé skupiny ČEZ. Vedle toho měly být nově evidovány programové účty připojených aplikací a připojeny nové aplikace k IdM.

Druhotným cílem, interně však důležitým, který přináší nové příležitosti realizace u skupiny ČEZ, byl Proof of Concept centrální správy SSH klíčů pro unix OS.

Popis projektu

Projekt začal na konci loňského roku (11/2010) s novým projektovým manažerem (PM) na straně ČEZ ICT Services. Jeho seznámení s projektem a vánoční svátky přinesly do projektu zdržení hned na jeho počátku. V dalším pokračování projektu se však nový PM ČEZu ukázal jako velice přínosný. Po úvodní analýze a schváleném Cílovém konceptu začala realizace etapy 4, 5 a 6, které skončily s releasem 12 v červnu tohoto roku.

Etapa 4 a 5 byla koncipována jako fix-price a byla úspěšně a celá dokončená. Etapa 6 byla konciována jako T&M (čerpání zdrojů) a díky nedostatku financí byla zákazníkem zkrácena o cca 40 MDs.

Na straně zákazníka se do projektového týmu, mimo nového PM zapojili povětšinou tradiční členové (namátkou bezpečnostní metodik, správce IDM, správce infrastruktury, operátor SD a správa uživatelů) a noví členové bezpečnosti a báze SAP.

Z projektového týmu AMI zastřešoval technickou stránku projektu tradičně Martin Lízner, ale připojili se i všichni senior IDMkaři Jiří Vitinger a Petr Čvančar.

Popis řešení

Do stávající aplikace IdM ve skupině ČEZ byly dodány následující části:

- Univerzální SSH adaptér – adaptér, přes který je možné připojit libovolný unix OS k IDM, jinak je možné připojit adaptér jen pomocí SSH klíčů. V rámci dodávky byly vytvořeny i ovládací skripty pro AIX, RedHat, HP-UX trusted režim a HP-UX non-trusted režim. Do produkčního prostředí IdM byl tímto adaptérem připojen AIX systém NIM_T.

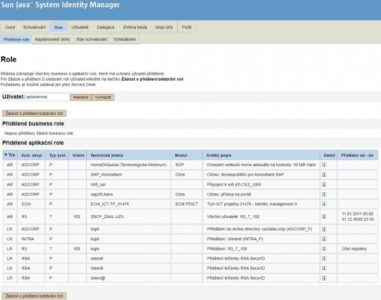

- Hromadný import – funkcionalita, která umožňuje administrátorům hromadné přidávání a odebírání rolí bez schvalovacího procesu. V rámci této funkcionality je mnoho výjimek pro SAP systémy, kde se role přidělují bez ohledu na časovou platnost, která se s rolí do SAP posílá a role se řídí až časovým omezením SAPu.

- Úpravy uživatelského rozhraní – díky této funkcionalitě došlo ke sjednocení žádosti o přidělení rolí s žádostí o odebrání rolí do jedné. Ta se chová jako nákupní košík, takže je možné si žádost poskládat, měnit a vyměňovat role a následně poslat ke schválení. V rámci této funkcionality musel být upraven i schvalovací proces, který nejdříve zohledňuje přidělované role a následně je odebírá tak, aby nedošlo k odebrání dříve, než k přidělení.

- Zablokování uživatele při neplatném hesle – tato funkcionalita byla trochu s nevolí operátorů SD spuštěna. Pokud si uživatel nezmění heslo v daném termínu (heslo mu expiruje), přegeneruje se na jiné a to se opakuje každých 180 dnů při nepoužívání tohoto hesla. Pro spuštění byla vytvořena počáteční dynamická amnestie, aby se předešlo velkému náporu na SD.

- Evidence programových účtů – byla vytvořena evidence programových účtů připojených aplikací. Ty jsou nově napárovány do IDM. Případné rozdíly v existenci se reportují do oddělení bezpečnosti a správě uživatelů, která zajistí u správců koncových systémů náhradu. Funkcionalita ušetřila dosavadní ruční evidenci správce IdM.

- Kontrolní přidělení rolí dle pravidel – první ze série pravidel, které hlídají možnost přidělit nebo mít přidělenou roli dle hodnoty nějakého atributu. Do produkčního prostředí bylo naimplementováno 6 pravidel. Další pravidla se očekávají v následném projektu a v rámci servisu.

- Připojení ISM – připojení systému pro bezpečnostní monitoring, který obsahuje všechny uživatele a všechny atributy uživatele. Slouží k reportingu bezpečnostních incidentů a kontaktu příslušných lidí.

- Automatické odebírání rolí při změně firmy – funkcionalita poptávaná výsledkem bezpečnostního auditu. Tato funkcionalita při změně firmy (organizace v rámci skupiny ČEZ) uživateli zkrátí všechny jeho dosavadní oprávnění na 30 dnů (uživatel si tak musí požádat o nové oprávnění pro své nové místo).

- Změna hesla pro jiná KPJM – díky této funkcionalitě je možné v uživatelském rozhraní IdM měnit heslo pro více KPJM jedné osoby. To znamená, že si uživatel může měnit heslo pro více svých virtuálních účtů v IdM.

- A další drobné úpravy.

V rámci projektu byla provedena i příprava na následné nahrazení Access Manageru a byla otestována na demo aplikaci knihovna SPNEGO, která bude zajišťovat Single Sign On do IdM. V rámci testování byl vymyšlen i koncept této autentizace v IdM. Testování proběhlo na reálném provozu ČEZ (prohlížeče a OS).

Další nezávislou částí byl Proof of Concept pro centrální správu SSH klíčů pro přístup do UNIX systémů. Podstatou řešení bylo centrálně udržovat a hlídat SSH klíče (privat i public část) pro přístupy do unix OS, kontrolovat generování klíčů, a tím vynulovat určitou sílu pass fráze (použit diceware), umožnit uživatelům sdílet SSH klíče napříč spojením na jednotlivé servery, umožnit distribuci SSH klíčů (veřejná část) na servery, bezpečné hlídání a nesdílení SSH klíčů (privátní část). Díky tomu je uživateli umožněno hlásit se na unix OS po jednom přihlášení SSH klíčem s passfrází. Tento klíč není možné z klienta dostat a není uložen na disku – tudíž nemůže být ukraden nebo zneužit. KDC se pak stará o distribuci veřejných částí SSH klíčů na cílové servery a stará se také o jejich expiraci. Celý tento proces by měl být cílově řízen z IDM tím, že bude KDC připojeno k IDM a přístupy na jednotlivé servery se budou řešit aplikačními rolemi.

Proof of concept řešil následující body:

- cílový koncept řešení

- datový model řešení

- instalace komponent (OS RedHat, KDC skripty, RSA PAM modul, Diceware)

- administrační skripty KDC (pro základní založení a editaci uživatele, založení a expirace klíčů, logování, připojení služby a serverů, generování klíče)

- klientská část (konfigurace putty a OpenSSH klientů, konfigurace PAM SSHd)

- interaktivní uživatelské rozhraní

- připojení 2 koncových systémů (AIX, RedHat)

- ukázkové konfigurace koncových systémů a klientských nastavení

- připojení neinteraktivních úloh (aplikace využívající SSH připojení)

- logování a prokázání reálně identity přihlášeného uživatele

- popis rozvojových požadavků (integrace s IdM, řízení uživatelských účtů, režim vysoké dostupnosti, problematika known hosts