Tato webová stránka používá soubory cookie, abychom vám mohli poskytovat co nejlepší uživatelský zážitek. Informace o cookies jsou uloženy ve vašem prohlížeči a plní funkce, jako je rozpoznání, když se vrátíte na náš web, a pomoc našemu týmu pochopit, které části webu jsou pro vás nejzajímavější a nejužitečnější.

Novinky

Více než 30 IDM realizací v České republice i zahraničí

Koho všechno můžeme řídit? – seriál o IdM část 2.

Nejprve malá terminologická odbočka: Prostý překlad anglického termínu Identity management může vést na dvě sousloví: správa identit a řízení identit. Každé z nich zahrnuje jiný pohled na problematiku, a dohromady definují, o co v této oblasti jde.

Pod pojmem správa identit si můžeme představit udržování přehledu o identitách, správa jejich životního cyklu – zakládání, aktualizace, ukončení, reportování stavu, tedy provozní backend. Řízení identit pak může více evokovat business pohled na problematiku – definování pravidel typu: kdo kam může, ze kterého systému do kterého putují informace, za jakých podmínek a kdo je o tom informován.

Přesto si zde však dovolíme mírnou nepřesnost, a v dalším textu budeme tyto pojmy zaměňovat, ve významu identity managementu jako celku.

Pojďme si nyní říct, co do oblasti identity managementu všechno spadá, a co ne. Předně je nutné si udělat pořádek v názvosloví, co pod jakým označením vnímáme:

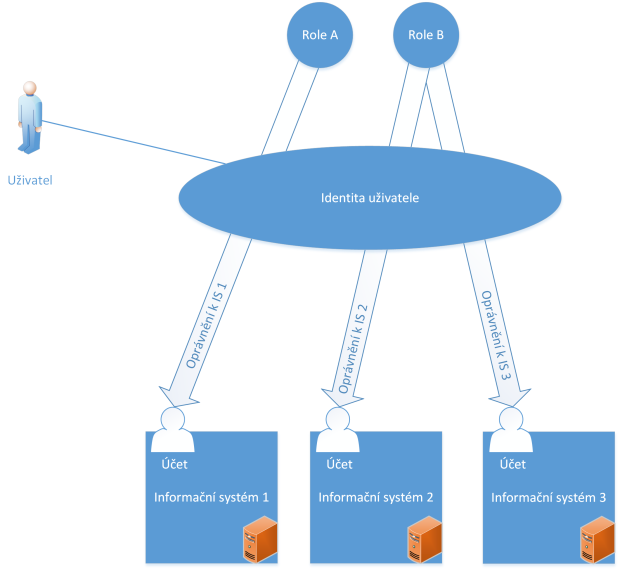

- Uživatel – fyzická osoba, která má úmysl používat informační systém

- Informační systém – program/aplikace/software, plnící danou funkci

- Účet – účet na informačním systému umožňuje uživateli přihlásit se a mít oprávnění ke zdrojům, dostupným na informačním systému

- Oprávnění – oprávnění přiděluje nebo odepírá uživateli práva na informačním systému

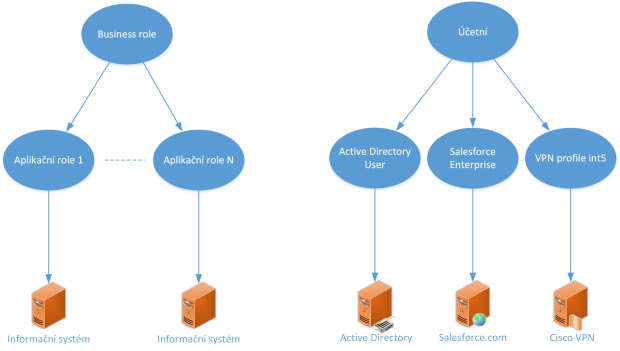

- Role – role umožňují řízeně přidávat nebo odebírat oprávnění uživatelům; role jsou v prostředí identity managementu přidělovány identitám. Rozlišujeme business role (procesní, například Referent financí) a aplikační role (technické, například Uživatel Active Directory)

- Identita – virtuální entita, která reprezentuje atributy, role a účty uživatele v koncových systémech; identity jsou uchovávány v úložišti identit.

Obrázek 1 – Základní pojmy v identity managementu

Pod pojmem identity management si tedy můžeme představit:

- Řízení identit – kdo jsou uživatelé informačních systémů.

- Řízení oprávnění – kam mají uživatelé přístup.

- Řízení rolí – jaké role v systému existují a jak se mění.

- Řízení přihlášení – jakým způsobem uživatelé k informačním systémům přistupují.

Řízení identit

Řízení identit poskytuje přehled, jaké identity v systému existují, a jaké mají atributy (vlastnosti). Stará se také o životní cyklus identity. Z pohledu řízení je nejběžnější rozdělení identit na interní a externí.

Zaměstnanci

Interní identity představují pracovníky různých typů pracovních úvazků (takzvaný Business-to-Employees, či zkráceně B2E). Často sem spadají i osoby pracující na základě dohody o vykonání práce. Většinou vznikají na základě činnosti personálního oddělení. Tyto identity mají typicky přístup přidělovaný na základě rolí a také základní sadu oprávnění, která jim umožňuje pracovat se základními informačními systémy společnosti. Je proto důležité definovat například pravidla pro změnu pozice. O oprávnění si uživatelé často žádají sami, nebo prostřednictvím vedoucího pracovníka.

Dodavatelé

Externí identity představují business subjekty – dodavatele, partnery (oblast Business-to-Business, zkráceně B2B) a zákazníci (viz níže). B2B identity mívají na straně společnosti kompetentní osobu, která se stará o založení identity a zařizuje žádosti o oprávnění. V interních systémech (například v LDAP serveru) bývají organizačně odděleni od interních identit. Tyto identity bývají předmětem bezpečnostních auditů. Lehce totiž můžou v systémech zůstat například po skončení projektu.

Zákazníci

Druhou skupinou externích identit jsou zákazníci (neboli Business-to-Customers, zkráceně B2C) . Specifikem B2C je typicky přístup do jednoho systému, kam se sami registrují. Z tohoto pohledu by se zdálo, že je není třeba zahrnovat pod řízení identit, a často i stojí na okraji zájmu této oblasti. Zajímavější situace však nastane, pokud je proces komplexnější – například zákazník dostane certifikát, který je vydán nezávisle na jeho registraci a až následně se spáruje pro potřeby autentizace, nebo pokud se zákazníci chtějí do interních systémů hlásit svou externí identitou (koncept BYOID – Bring Your Own Identity). V takových případech se i B2C stávají právoplatnými účastníky identity managementu.

Řízení oprávnění

Řízení oprávnění umožňuje uživatelům žádat o oprávnění, provádět schvalování těchto žádostí a následně nastavovat oprávnění v informačních systémech. Součástí je i reportování důležitých přehledů, jako kdo má kam přístup, kdo oprávnění schválil a kdy.

Schvalování oprávnění

Důležitou a takřka nezbytnou součástí řízení oprávnění je schvalovaní workflow, neboli proces, kterým dojde definovaným způsobem k schválení žádosti uživatele o určité oprávnění. Existují tři skupiny, kteří se tohoto procesu typicky účastní: Linioví pracovníci (vedoucí), gestoři rolí a bezpečnost. Linioví pracovníci jsou především přímí nadřízení, kteří fungují jako první filtr požadavků („potřebuje můj podřízený tuto roli?“).

Po nich následují gestoři rolí, kteří znají dobře význam dané role, a jsou schopni proto posoudit, zda daný žadatel má na požadované oprávnění nárok. Poslední článek v řetězu schvalovatelů představují pracovníci z bezpečnosti ICT. Ti žádosti o role posuzují z pohledu souladu s bezpečnostní politikou firmy („je povoleno, aby uživatel s těmito vlastnostmi měl přístup k danému zdroji?“).

Řízení rolí

V převažujícím případě, kdy jsou oprávnění řízena pomocí rolí, je zapotřebí určit jak budou role spravovány. K tomu potřebujeme znát: kde budou role uloženy, kdo je bude spravovat a jakým postupem.

Kam uložit role

V principu můžeme role uložit na libovolné strukturované umístění – Excelová tabulka, hierarchický strom, specializovaný nástroj na řízení rolí. Pokud však chceme role automatizovat pomocí Identity Manageru, je důležité, aby takové úložiště bylo pro nástroj na řízení identit programově uchopitelné. Další možnosti je použít jako autoritativní zdroj informací o rolích právě Identity Manager.

Jak jsou role spravovány

Správné vydefinování procesu řízení rolí je klíčové, neboť má přímý dopad na to, zda uživatel může pracovat s informačním systémem, a zda je k tomu oprávněn. Je třeba zodpovědět otázky:

- Kdo role navrhuje?

- Budou změny v systému rolí podléhat schválení další osobou?

- Kdo role v systému fyzicky zakládá?

Obrázek 2 – Hierarchie rolí + ukázka

Odpovědnosti

Správným navržením business role (viz obrázek Hierarchie rolí + ukázka) se zabývá metodik. Jeho zodpovědností je, aby každá vytvořená role odpovídala business požadavkům. Navrhuje taktéž, ve spolupráci s vlastníky informačních systémů, z jakých aplikačních rolí se business role skládá a jaká oprávnění těmto aplikačním rolím přísluší. Tyto informace ukládá do úložiště rolí. Odtud jej Identity Manager buď přímo načítá, nebo jsou předány například formou reportu správcům IdM, kteří pak provedou potřebné změny.

Řízení přihlášení

Nyní již uživatel existuje, má přidělenou správnou roli, a na základě tohoto přidělení je založen na koncovém informačním systému. Ale ještě se nemůže ověřit – nemá na informační systém zpropagovány příslušné údaje. Aby tomu tak bylo, je zodpovědností řízení přihlášení.

Řízení přihlášení v sobě zahrnuje distribuci informací, které jsou podstatné pro úspěšné ověření uživatele – autentizaci a autorizaci. Těmito informacemi mohou být například heslo, PIN, nebo certifikát pro autentizaci, a pro autorizaci například role či skupina na informačním systému. V případě, že je pro ověření uživatele použit jiný poskytovatel, sem spadá také řízení těchto řízení atributů – například identifikace uživatele u daného poskytovatele.

Bezpečnostní aspekty

A co může od zavedení identity managementu očekávat firemní bezpečnost ICT? Překvapivě mnoho.

V kostce lze hovořit o následujících bodech

- Podrobnější reporting

- Vynucování firemních politik

- Audity oprávnění a řešení výjimek

- Přezkoumání oprávnění pomocí recertifikace

- Lepší zabezpečení informačních systémů

Firemní politiky

Politiky definují „pravidla hry“. Můžou například popisovat, jak má vypadat heslo – což je asi nejběžnější použití. Dále se můžeme setkat s pravidly přístupů – kdo se musí a nesmí kam dostat, jaké přístupy nesmí mít osoby přiděleny zároveň (Segregation of Duties), pravidlo, že všechny oprávnění musí být přiděleny rolemi (RBAC princip), nebo třeba jak má vypadat přihlašovací jméno.

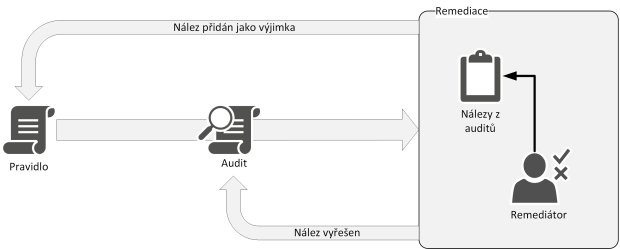

Audit

Tomu, aby taková pravidla nebyla jen na papíře, napomáhají – kromě jejich nakonfigurování v Identity manageru – také testy na shody (Compliance). Jedná se o pravidelně nebo účelově spouštěné reporty, které kontrolují soulad účtů s auditními pravidly – například zda má uživatel v informačním systému ta oprávnění, která by mu podle Identity manageru měla náležet, nebo zda každý účet v informačním systému je uživateli přidělen rolí (princip RBAC). Pokud je taková nesrovnalost oproti pravidlům nalezena, je spuštěna takzvaná remediace. Té se účastní remediátor, což je osoba, jejímž náplní práce je řešit tyto nálezy. Provede posouzení situace, kteréž může vést na dva závěry: buď je nález v souladu s nastavenou úrovní bezpečnosti, a pak přidá nález jako výjimku do pravidel, nebo jej jako výjimku přidat není možno. V takovém případě musí remediátor zajistit, aby byl nález odstraněn (například odebráním oprávnění uživateli). Protože však samotné řešení nálezu je mimo dosah samotné remediace, je nález v takovém případě označen jako vyřešený. Další audit pak prokáže, zda je již situace v pořádku, nebo dojde k opakovanému nálezu.

Obrázek 3 – Proces auditu a remediace

Recertifikace

Poslední možností, kterou zmíníme v souvislosti s řízením oprávnění a bezpečnostní, je možnost spuštění recertifikace. Ta je prospěšná tehdy, pokud chceme vynutit přezkoumání oprávnění uživatele nebo (častěji) určité skupiny. Například chceme pravidelně jednou za rok prověřit, zda naši dodavatelé stále ještě potřebují všechny přístupy. Recertifikace spustí znovu schvalovací workflow pro jednotlivé role, jako by o ně bylo znovu požádáno. Pokud všichni schvalovatelé potvrdí oprávněnost role, uživatel nic nepozná. Pokud se však v průběhu zjistí, že nějaká role již není třeba (protože například skončil projekt, na kterém dodavatel pracoval), dojde k zamítnutí role, a tím k odebrání přístupu danému uživateli.

Závěrem

V druhém díle jsme si prošli řízení a správu identit podrobněji. Vydefinovali jsme si základní termíny a probrali jsme 4 hlavní oblasti, ze kterých se identity management skládá: řízení identit, řízení oprávnění, řízení rolí a řízení přístupu. Na závěr jsme si ukázali, co může od IdM očekávat bezpečnost ICT.

V příštím díle se v rámci role managementu seznámíme s možnostmi, jak lze uživateli přidělovat oprávnění, a ukážeme si, jak zkrotit nekontrolované bujení oprávnění. Druhá část dílu se pak věnuje pokročilým funkcím identity managementu. Projdeme si řízení licencí, časově omezené role, delegaci privilegovaných úloh, eskalaci jako záchrannou brzdu prokrastinace a vazbu na helpdeskový systém.

Autor: Petr Gašparík